- Nuova variante di TeslaCrypt 3.0 utilizza l’estensione .mp3 per i file cifrati

Tra la fine di gennaio e gli inizi di febbraio del 2016 è stata rilevata una nuova ondata di infezioni del noto ransomware TeslaCrypt, giunto alla versione 3.0, che ha colpito massicciamente anche l’Italia. Come nei casi precedenti, il veicolo per la distribuzione di questo malware è l’Email.

Rispetto alle versioni precedenti, le Email che veicolano TeslaCrypt 3.0 arrivano con diversi oggetti e senza testo, tranne per la data di invio, talvolta identica a quella inserita nell’oggetto. L’allegato è un file con estensione .zip il cui nome è spesso costituito da una sola lettera, che a sua volta contiene un file con estensione .js (JavaScript), con nomi tipo “invoice_[6 caratteri casuali].js” o “invoice_scan_[6 caratteri casuali].js”. Se viene aperto, questo file implementa la funzione di downloader e scarica ed esegue TeslaCrypt 3.0 sulla macchina della vittima.

Nella prima ondata di TeslaCrypt 3.0 i file dell’utente venivano cifrati aggiungendo in coda le estensioni “.xxx”, “.ttt” e “.micro”. Una delle varianti avvistate più recentemente appende ai file cifrati l’estensione “.mp3” senza modificare il nome del file originale (ad es. “curriculum.doc.mp3”). Attenzione, non si tratta di file audio e non bisogna tentare di aprirli.

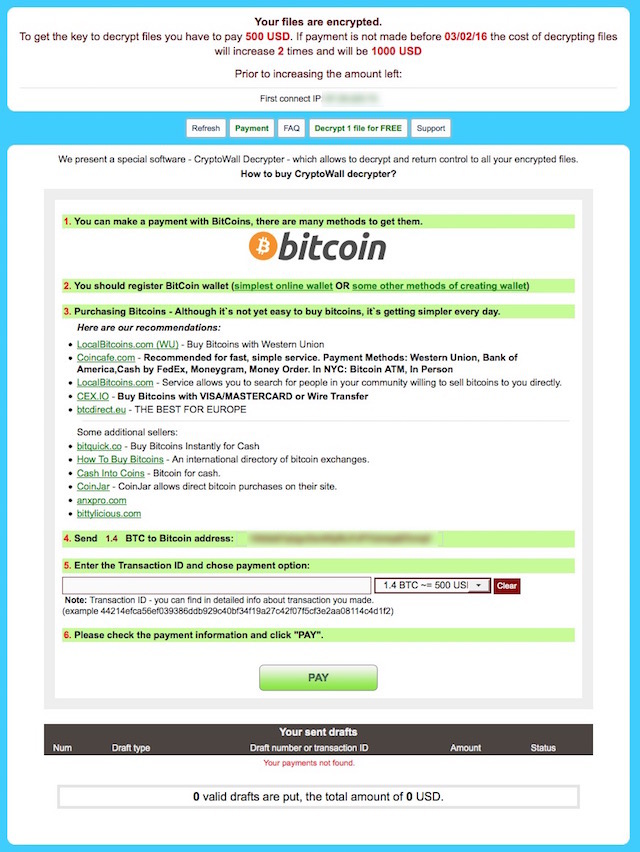

Nelle cartelle dove risiedono i file cifrati vengono memorizzati alcuni file che contengono le istruzioni per il pagamento del riscatto, che ammonta a 500 dollari in Bitcoin. Se l’utente non provvede al pagamento entro un mese circa, la somma richiesta per poter decifrare i file raddoppia.

I file depositati da TeslaCrypt 3.0 possono avere i seguenti nomi:

- _H_e_l_p_RECOVER_INSTRUCTIONS+[3 caratteri casuali].html

- _H_e_l_p_RECOVER_INSTRUCTIONS+[3 caratteri casuali].png

- _H_e_l_p_RECOVER_INSTRUCTIONS+[3 caratteri casuali].txt

Oppure, come nella versione più recente:

- Recovery+[5 caratteri casuali].html

- Recovery+[5 caratteri casuali].png

- Recovery+[5 caratteri casuali].txt

Di seguito viene riportato il testo (parzialmente offuscato) del messaggio di TeslaCrypt 3.0.

=========================================================

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption with RSA-4096.

More information about the encryption keys using RSA-4096 can be found here: http://en.wikipedia.org/wiki/RSA_(cryptosystem)

How did this happen ?

!!! Specially for your PC was generated personal RSA-4096 KEY, both public and private.

!!! ALL YOUR FILES were encrypted with the public key, which has been transferred to your computer via the Internet.

Decrypting of your files is only possible with the help of the private key and decrypt program, which is on our secret server.

What do I do ?

So, there are two ways you can choose: wait for a miracle and get your price doubled, or start obtaining BITCOIN NOW! , and restore your data easy way.

If You have really valuable data, you better not waste your time, because there is no other way to get your files, except make a payment.

For more specific instructions, please visit your personal home page, there are a few different addresses pointing to your page below:

1. hxxp://jj4dhbg4d86sdgrsdfzcadc.ziraimshi.com/XXXXXXXXXXXX

2. hxxp://uu5dbnmsedf4s3jdnfbh34fsdf.parsesun.at/XXXXXXXXXXXX

3. hxxp://perc54hg47fhnkjnfvcdgvdc.clinkjuno.com/XXXXXXXXXXXX

If for some reasons the addresses are not available, follow these steps:

1. Download and install tor-browser: http://www.torproject.org/projects/torbrowser.html.en

2. After a successful installation, run the browser and wait for initialization

3. Type in the address bar: fwgrhsao3aoml7ej.onion/XXXXXXXXXXXX

4. Follow the instructions on the site.

--------------------------- IMPORTANT INFORMATION ---------------------------

*-*-* Your personal pages:

hxxp://jj4dhbg4d86sdgrsdfzcadc.ziraimshi.com/XXXXXXXXXXXX

hxxp://uu5dbnmsedf4s3jdnfbh34fsdf.parsesun.at/XXXXXXXXXXXX

hxxp://perc54hg47fhnkjnfvcdgvdc.clinkjuno.com/XXXXXXXXXXXX

*-*-* Your personal page Tor-Browser: fwgrhsao3aoml7ej.onion/XXXXXXXXXXXX

=========================================================

All’indirizzo TOR indicato nel messaggio si trova una pagina (vedi immagine) del tutto simile a quelle viste per altri ransomware, come CryptoWall, attraverso la quale le vittime che pagano il riscatto possono scaricare il software per decifrare i propri documenti.

TeslaCrypt 3.0 utilizza sempre l’algoritmo di cifratura AES con chiavi di lunghezza 4096 bit, ma è cambiato il metodo con cui viene scambiata la chiave di cifratura, per cui al momento non esistono tool che possono consentire all’utente di tentare di recuperare i propri file.

La maggior parte degli antivirus è in grado di riconoscere TeslaCrypt 3.0, per cui il rischio di infezione appare relativamente basso a patto che si adottino le opportune contromisure, tra cui:

- non aprire mai file di provenienza sospetta, in particolare se allegati ad Email;

- mantenere sempre il sistema e il software antivirus aggiornato;

- provvedere al backup completo dei propri file in maniera regolare, conservando i dati più importanti su supporti non collegati direttamente al PC.

Nel caso in cui si sia caduti vittima di questo malware, il consiglio è ovviamente quello di non pagare il riscatto, sia per non alimentare questo tipo di attività criminose, sia perché non vi è la certezza che una volta pagato si riesca effettivamente ad ottenere le chiavi per decifrare i propri file

- Fine Articolo HOME